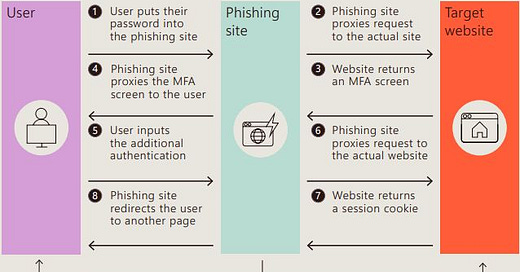

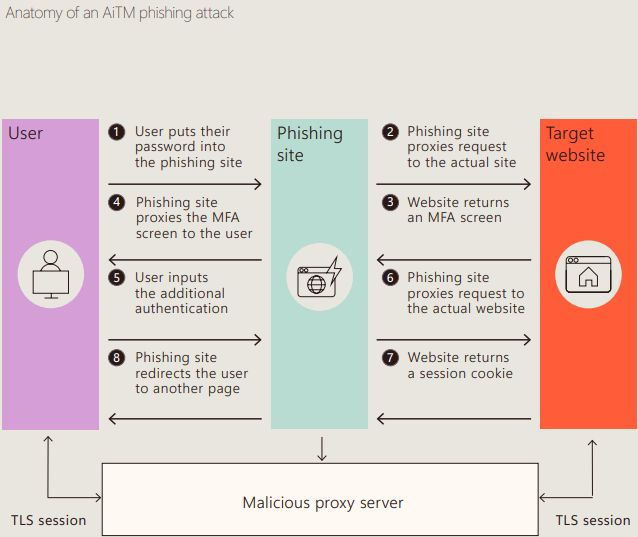

Anatomía de un ataque de phishing AiTM 🎯

¿Cómo funciona este tipo de ataque? ¿Cómo protegerse?

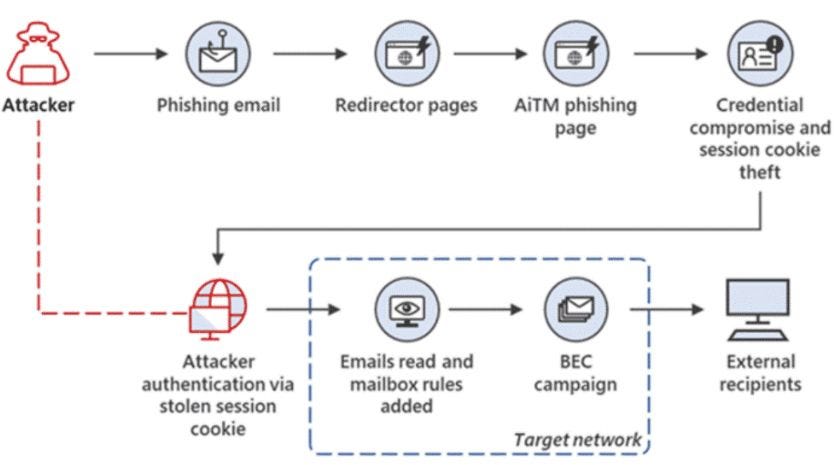

A continuación, te voy a explicar paso a paso cómo los atacantes pueden eludir el MFA en un ataque de phishing sofisticado: 👇

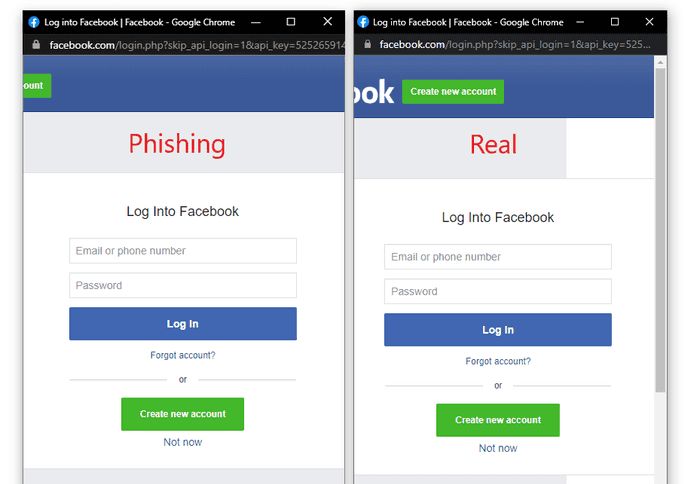

Al usuario le llega el típico correo de phishing, que la protección de tu correo no lo habra detenido, sí, no lo para TODO 😂, por eso no está de más que los usuarios estén bien concienciados y entrenados. 👨🎓El usuario 👤 desprevenido recibe un enlace a un sitio web falso, diseñado para parecerse al sitio legítimo, con lo que acceder e introduce su nombre de usuario y contraseña en esta página de inicio de sesión falsa.El sitio phishing actúa como un intermediario (proxy) y envía las credenciales capturadas al sitio web real.Este paso es crucial, ya que permite al atacante 👾 seguir el flujo de autenticación como si fuera el propio usuario.Al recibir las credenciales válidas, el sitio web legítimo solicita una autenticación adicional (MFA). Esto suele ser un código enviado a un dispositivo móvil, una notificación push, o cualquier otro método de verificación configurado.El sitio de phishing, que actúa como intermediario, presenta esta pantalla de MFA al usuario. 👤 Al usuario le parece normal, ya que es parte de su rutina de inicio de sesión.Confiando en que todo es legítimo, el usuario 👤 introduce el código MFA o aprueba la solicitud de autenticación en su dispositivo secundario.El atacante 👾 recibe esta información y la reenvía de inmediato al sitio web real, completando así el proceso de autenticación en nombre del usuario. 👤Una vez autenticado, el sitio web legítimo devuelve una cookie de sesión, que el atacante 👾 captura.Esta cookie de sesión permite al atacante tener acceso a la cuenta del usuario 👤 sin necesidad de volver a autenticar.Finalmente, para evitar levantar sospechas, el sitio de phishing redirige al usuario 👤 a una página inofensiva o incluso al sitio web legítimo.El usuario cree que hubo un problema temporal y no sospecha que su cuenta ha sido comprometida.

☠ Pero… GameOver, tu cuenta ha sido COMPROMETIDA.

Como ves, con el MFA ya NO estás totalmente protegido.

🛡 TIPS para protegerte de este tipo de ataques 👇

Implementa políticas de acceso condicional: Limita el acceso a tus sistemas y datos sensibles configurando políticas que tomen en cuenta factores como:→ Direcciones IP Corporativas: Permite el acceso solo desde IPs conocidas y aprobadas.→ Estado del Dispositivo: Asegúrate de que solo dispositivos seguros y actualizados puedan acceder.→ Protección del Token: Utiliza tokens físicos o biométricos que sean difíciles de falsificar.Educa a los usuarios: Realiza sesiones de formación periódicas para que los usuarios reconozcan sitios de phishing y comprendan la importancia de no compartir sus credenciales.Configura alertas de Seguridad: Activa notificaciones para accesos sospechosos o intentos de inicio de sesión desde ubicaciones no reconocidas.Habilita la detección de amenazas en tiempo real: Utiliza soluciones de seguridad que analicen y respondan a amenazas en tiempo real.¡Con estas medidas estarás protegido! ¡Hasta la siguiente! 😎